惊现恶意伪造概念验证PoC陷阱

重点总结

攻击者伪造一款恶意概念验证PoC,诱导网络安全研究人员下载包含后门的代码。恶意代码能够窃取数据并在受害系统上获得持久性。GitHub成为恶意代码传播的温床,需警惕潜在安全威胁。最近,攻击者设计了一种新颖的伎俩,旨在通过在 GitHub 上发布伪造的证明概念PoC代码来诱骗网络安全研究人员,而实际上这个 PoC 包含一个后门。

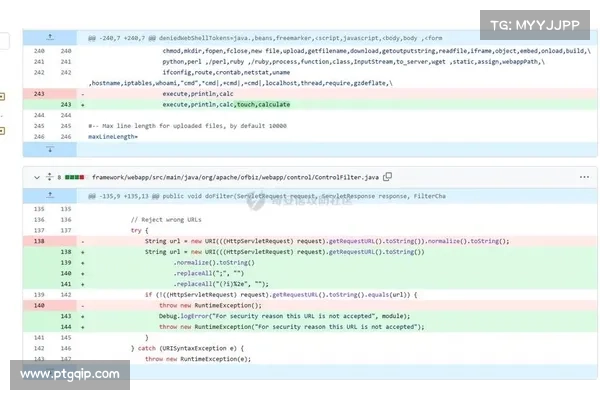

来自 Uptycs 的研究人员 本周三在一篇博客中详细阐述了这一欺诈行为,指出该 PoC 内部隐藏了一个恶意下载器dropper。一旦下载,dropper 会传递恶意负载,最终执行一个伪装成内核级进程的 Linux Bash 脚本。Bash 脚本是用于自动化命令的简单文本文件。

“作为主要用户,安全研究人员依赖 PoC 来理解潜在的漏洞,通过无害的测试,”博客的共同作者 Nischay Hegde 和 Siddartha Malladi 写道。他们提到,恶意软件“利用 make 命令创建 kworker 文件,并将其文件路径添加到 bashrc 文件中,从而使恶意软件持续在受害系统中运行”,以获取持久性。

恶意 PoC 的特性

特性描述下载器功能该 PoC 作为下载器,具有通过外泄进行数据窃取的能力。目标系统的主机名和用户名,以及恶意软件刮取计算机主目录的能力。访问攻击者可通过将其 SSH 密钥添加到目标系统的 authorizedkeys 文件中来获得完全访问权限。根据 JumpCloud 的分析,SSH安全外壳密钥是用于 SSH 协议的访问凭证,是现代基础设施即服务平台如 AWS、Google Cloud 和 Azure 的基础。

伪造的 PoC 利用了一个关键漏洞CVE202335829。研究人员表示,这个带有恶意内容的 PoC 在其恶意内容被发现并从 GitHub 上移除之前被广泛分享。

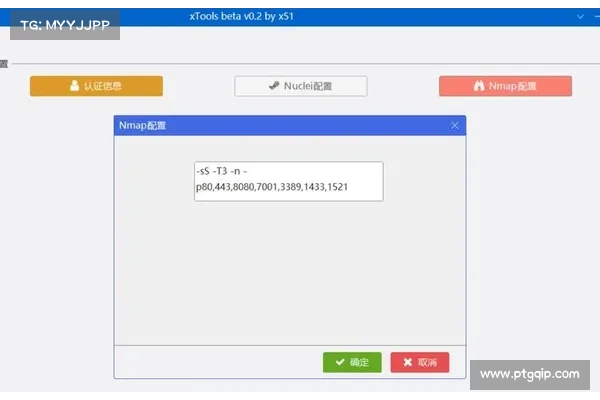

Uptycs 的研究人员在测试各种 CVE 的 PoC 时遭遇了异常活动。他们注意到了一些可疑活动,如意外的网络连接、异常的数据传输以及未授权的系统访问尝试。

假 PoC 的 GitHub 个人资料页面。来源:Uptycs

这并不是 GitHub 首次被用于恶意目的。今年六月份,Vulncheck 的研究人员报告发现了一些 伪造公司名下的恶意 GitHub 仓库。

被 SC 媒体采访的安全研究人员表示,Uptycs 揭示的方法很有趣,但 Vulcan Cyber 的高级技术工程师 Mike Parkin 认为,目标受众能够快速发现并消除这次攻击。

“如果他们正在实验其他开发的 PoC,他们很可能会在虚拟机中进行测试,如果出现问题可以迅速重置,”Parkin 说。

“如果有任何经验丰富的恶意软件研究人员被这个吸引,我会感到震惊,并略有失望,”他说。

梯子npv加速器

梯子npv加速器